Bienvenido a la página oficial de SYNETCOM

Quiénes somos:

SYNETCOM nace con la finalidad

de convertirse en su aliado,

orientada a brindar soluciones

informáticas, Seguridad, Soporte

Técnico y arrendamiento de

equipos informáticos.

Nuestra visión y misión nos

orientan a brindar soluciones de

acuerdo a las necesidades y

requerimientos de cada

empresa.

Nuestros servicios:

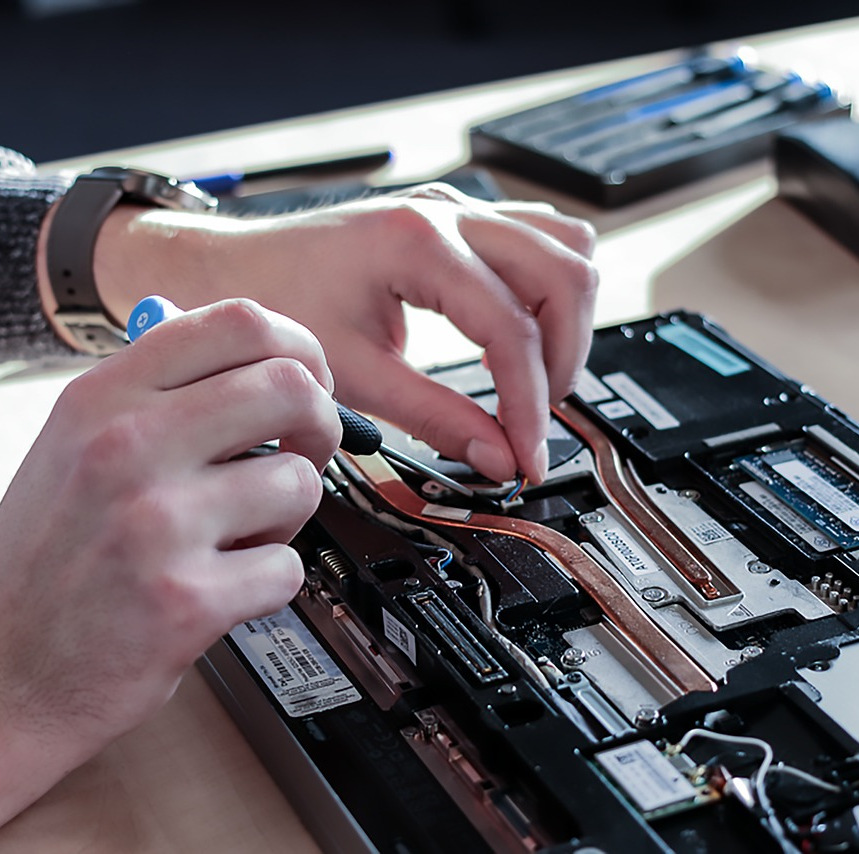

Soporte Técnico:

Asistencia a los usuarios ante algún incidente al

utilizar un producto o servicio, ya sea este el

hardware o software de una computadora, de

un servidor , de los periféricos, o de cualquier

otro equipo o dispositivo informático.

TIPOS :

Soporte técnico telefónico

Soporte técnico por chat

Soporte técnico a distancia – remoto

Soporte técnico presencial

Leasing (Alquiler de equipos):

Las empresas necesitan nuevas oportunidades de

inversión, pero usan herramientas y servicios antiguos u

obsoletos. El alquiler de laptops, computadoras y equipos

informáticos en general es una solución financiera que

mejora la eficacia de las empresas para obtener sus

resultados operativos con mayor rapidez.

Ethical Hacking pentesting:

El objetivo fundamental del Ethical Hacking

es explotar las vulnerabilidades existentes en los

sistemas, haciendo pruebas de intrusión, que

sirven para verificar y evaluar la seguridad física y

lógica de los sistemas de información,

redes de computadoras, aplicaciones web,

bases de datos, servidores, correos, etc.

El Pentesting es una estrategia que se utiliza para

evaluar la Seguridad de sus entornos de IT.

Consiste en utilizar las mismas técnicas que

utilizan los hackers, para descubrir si existen

vulnerabilidades de Seguridad y explotarlas de

forma segura y controlada. Así, permite

determinar el grado de riesgo existente y priorizar

la resolución de las vulnerabilidades descubiertas

Seguridad – Protección

Endpoint y Cloud

Los endpoints son algunos de los puntos más

vulnerables de las empresas, ya que la

ciberdelincuencia o alguien malintencionado

podría aprovecharse de los usuarios de endpoints

para acceder a información personal de éstos o

información confidencial de las empresas y

organizaciones. A medida que las cargas de

trabajo se trasladan a la nube, la cantidad de

puntos finales crece exponencialmente, los

EndPoints cambian con más frecuencia y hay

menos control central y visibilidad. Cada terminal

de la nube es un punto de entrada potencial para

los atacantes y debe protegerse con una capa

consistente de protección.

Nuestros socios:

Contáctanos:

Whatsapp: +51 967 654 642 // +51 1 3768320

Correos: servicios.informes@synetcom-pe.com // Walter.yance@synetcom-pe.com // marco.yance@synetcom-pe.com